Cybersecurity by Design

Willkommen bei automITe in Lübeck

Die automITe-Engineering GmbH ist ein Lübecker Unternehmen, spezialisiert auf professionelle Dienstleistungen im Bereich der IT-Sicherheit. Wir sind Ihre Experten für Produktsicherheit, Unternehmenssicherheit und Schulungen zu beiden Themenkomplexen.

Wir erstellen und projektieren für Sie geeignete Cybersecurity Architekturen oder analysieren, reviewen und testen ihre bestehenden IT-Sicherheitskonzepte. Unsere Schwerpunkte sind Beratungs- und Serviceleistungen in Cybersecurity für Autonomous Driving.

Im Sinne „Train the Trainer“ schulen und qualifizieren wir namhafte Unternehmen, unter anderem aus dem Automotive-Umfeld, zur Cybersecurity.

IT Sicherheit

Heutzutage steht der Sicherheitsaspekt bei der Entwicklung und dem Betrieb von Systemen immer mehr im Vordergrund. Wir stehen Ihnen bei der Planung und Umsetzung von Konzepten rund um die IT-Sicherheit und im Hinblick auf die verschiedensten Sicherheitsproblematiken Ihrer Produkte und Systeme zur Seite.

Sie planen die Entwicklung eines Systems oder Produkts und wollen beispielsweise für die Kommunikation nach außen eine Lösung gemäß dem aktuellen Stand der Technik verwenden?

Wir schauen uns ihr System an und bewerten welche Protokolle wie eingesetzt und konfiguriert werden können, um ihr System oder Produkt bestmöglich abzusichern. Wir orientieren uns hierbei an gängigen Empfehlungen und Standards wie sie etwa das Bundesamt für Sicherheit in der Informationstechnik (BSI) veröffentlicht.

Speziell im Automotive-Sektor berücksichtigen wir ebenfalls die neusten und kommenden Standards wie

- ISO/SAE 21434: Road vehicles – Cybersecurity engineering

- ISO 24089: Road vehicles – Software update engineering (Over-the-Air-Update)

und stellen dies unter anderem durch das Zertifikat als Automotive Cybersecurity Engineer ISO/SAE DIS 21434 (TÜV NORD) und unser TISAX-Label (Assessment Level 3, Umgang mit Informationen von hohem Schutzbedarf) unter Beweis.

Wenn Sie bereits ein Konzept entwickelt haben, können Sie dies von

uns auf die Einhaltung gängiger Sicherheitsstandards bei etwa der

Datenspeicherung hin untersuchen lassen.

Weiterhin können wir in Zusammenarbeit mit Ihnen zusätzliche Tests

auf verschiedene Schwachstellen ausarbeiten, um im späteren Verlauf

der Entwicklung etwa die Absicherung der Kommunikation bei dem

System oder Produkt zu testen.

Produktsicherheit

In einer zunehmend vernetzten Welt, in der Produkte und Dienstleistungen immer stärker von Informationstechnologie abhängig sind, ist die Sicherheit von Produkten ein nicht verhandelbarer Aspekt.

Bei uns verstehen wir, dass die Sicherheit Ihrer Produkte nicht nur Ihre Kunden schützt, sondern auch das Vertrauen und den Erfolg Ihres Unternehmens gewährleistet.

Unsere Mission ist es, Sie bei der Gewährleistung der IT-Sicherheit Ihrer Produkte zu unterstützen. Mit unserer Expertise und unserem Engagement bieten wir Ihnen eine umfassende Palette an Sicherheitslösungen, die auf die spezifischen Anforderungen Ihrer Produkte zugeschnitten sind.

Automotive - Autonomes Fahren

Unsere Leistungen:

- Projektierung, Planung und Umsetzung geeigneter Cybersecurity-Architekturen

- Cybersecurity Management, Umsetzung und/oder Unterstützung

- Analyse, Review und Konzeption des Gesamt-Autonomous-Driving-Systems

- Konzeption, Begleitung und Durchführung von Cybersecurity-Tests für Komponenten und das Gesamtsystem

- Schulung und Training zur Cybersecurity im Automotive-Umfeld

- Zertifizierungen von Automotive-Zulieferern u. a. nach ISO24089 in Planung ab 2024

- Projektmanagement-Office

Unsere Arbeitsweise

Wir begleiten den Produktentwicklungsprozess gemäß Cybersecurity und unterbreiten im engen Schulterschluss mit den Verantwortlichen Vorschläge zur Verbesserung Ihrer funktionalen und operativen Prozesse. Alle Vorschläge von uns sind so ausgerichtet, dass die Maßnahmen, die wir mit Ihnen erarbeiten, Ihre zukünftigen Lösungen nicht einschränken.

Unser Ziel ist es, frühzeitig auf allen Architekturebenen Cybersecurity-relevante Aspekte aufzudecken und zu behandeln. So erreichen wir für Sie ein überarbeitetes und zuverlässiges Gesamtkonzept.

Kontinuität und Innovation

Wir arbeiten eng mit dem Institut für IT-Sicherheit der Universität Lübeck, insbesondere auch in industrie- und bundesfinanzierten Forschungsprojekten zusammen. Somit bieten wir hervorragende Grundlagen für bewährte neue MitarbeiterInnen als zukünftige KollegInnen bei automITe.

Gleichwohl sind wir im fortlaufenden fachlichen Dialog auf der Expertenebene mit den Fachkollegen und Kolleginnen des Institutes, um bei Bedarf, gemeinsam schnell geeignete Konzepte und Maßnahmen gegen neue Bedrohungsszenarien zu erstellen und zu validieren.

Profitieren Sie von professionellen Schulungen

Wir schulen und qualifizieren Automotive-Zulieferer im effizienten Umgang mit den Herausforderungen der Cybersecurity und beraten Abteilungen gemäß ihrer Cybersecurity-Rollen.

Auf der Grundlage unserer Präsenz-, Remote und Online-Lernmodule vermitteln wir

- das Gesamt-Zeitverhalten

- Real-Time in der gesamten Informationskette

- Wechselwirkungen der funktionalen Sicherheit

Unser Zertifzierungsangebot:

Wir begleiten Sie während Ihrer Zertifizierung nach ISO21434, ISO24089 und mehr.

Darüber hinaus wird das Zertifizierung-Angebot in Zusammenarbeit mit unabhängigen Versicherungs- und Rechts-Institutionen um die zusätzlichen Module Rechts-Belange und Versicherungs-Belange erweitert werden. Dieses Angebot gilt ab Ende 2024.

Welche Rollen übernehmen wir?

automITe kann jede der folgenden vier Rollen übernehmen, beraten oder orchestrieren:

-

Cybersecurity Coordinator

Verwaltet die Sicherheit eines Fahrzeugprojektes, meldet Verstöße gegen Sicherheitsrichtlinien und berichtet den Status der Cybersicherheit im Projekt. Keine aktive Rolle während der Sicherheitsrisikoanalyse.

-

Cybersecurity Supervisor

Unterstützt Engineering-Aktivitäten, überprüft und bestätigt Arbeitsergebnisse und empfiehlt die Sicherheitsfreigabe für Systeme und Komponenten.

-

Cybersecurity Architect

Verwaltet die Sicherheit einer Gruppe von verwandten Systemen und Komponenten, bestimmt die Sicherheitsprioritäten und ist zuständig für Sicherheitsrisikoanalysen, Spezifikationen, Testkonzepte und Testspezifikationen.

-

Cybersecurity Engineer

Führen sicherheitstechnische Tätigkeiten wie Sicherheitsrisikoanalysen durch. Des weitereren entwickeln sie Sicherheitskonzepte, Spezifikationen, sowie Sicherheitstestkonzepte und -spezifikationen.

Cybersecurity by Design

Cybersecurity ist nicht teilbar. Daher ist unser Handeln ausgerichtet auf vorausschauende und nachhaltige Lösungen. Wir haben stets das Gesamtsystem im Blick, bringen die Cybersecurity von Beginn an in den Produktentwicklungsprozess ein und stehen auch während des Betriebs zur Verfügung.

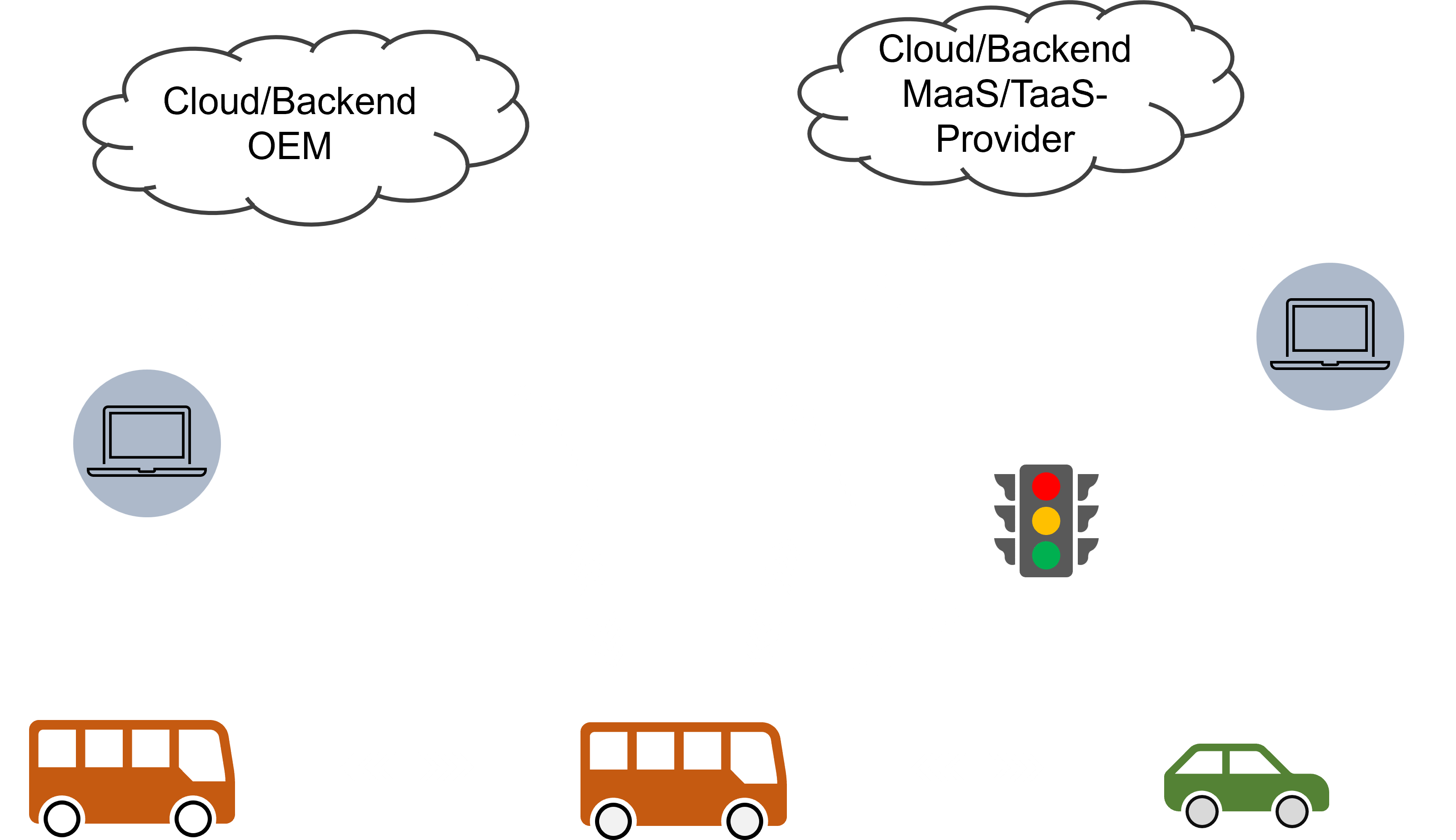

Verschaffen Sie sich einen Überblick über die Kommunikationswege im Autonomous Driving:

Das Zeitverhalten im Gesamtprozess des Autonomous Driving

Cybersecurity by Design bedeutet, bei der Konzeption und Planung auch das Zeitverhalten zu berücksichtigen. Wir prüfen, welche Cybersecurity-Maßnahmen entlang der Informationskette zeitkritisch sind, und ersetzen diese durch geeignete moderne Verfahren, um das Zeitverhalten zu optimieren. Die Informationskette umschließt im Autonomous Driving den Datenfluss vom Sensor und Steuergerät im Fahrzeug über die Kommunikationskanäle bis zu den Backends und wieder zurück ins Fahrzeug.

Ein noch etwas weiterführender Ansatz ist Cybersecurity und Real-Time. Wir analysieren Bestandskonzepte im Hinblick auf die Cybersecurity-Durchgängigkeit unter Berücksichtigung des Echtzeitverhaltens. Weitere Informationen zu diesem Thema können Sie auch unserer Veröffentlichung Autonomous driving and cybersecurity by design entnehmen.

Security by Design - maximale Sicherheit für Netzhirsch-Software

automITe stellt sicher, dass die Software der Agentur Netzhirsch ordnungsgemäß funktioniert und Datenintegrität, Vertraulichkeit und Verfügbarkeit gewährleistet sind. Eine der effektivsten Methoden, um die Sicherheit einer Software zu bewerten, ist ein Penetrationstest. Bevor Netzhirsch aus Bad Schwartau ihre Software an Kunden übergibt, wird diese durch automITe einem Pentest unterzogen.

Projektbeschreibung

Ein Medical-Health-Unternehmen, spezialisiert auf die Entwicklung von Herzmonitoring-Geräten, beauftragte Netzhirsch, eine maßgeschneiderte Softwarelösung zu entwickeln.

Diese Software sollte in der Lage sein, Echtzeitdaten von den Geräten zu sammeln, zu analysieren und Berichte für medizinisches Fachpersonal zu generieren. Angesichts der Sensibilität der Patientendaten und der Notwendigkeit einer nahezu fehlerfreien Performance war es von größter Bedeutung, dass die Software nicht nur funktional, sondern auch sicher war.

Das Hauptziel war es, eine zuverlässige und sichere Plattform zu schaffen, die Ärzten hilft, genaue Diagnosen zu stellen, während sie gleichzeitig sicherstellt, dass Patientendaten zu jeder Zeit geschützt sind. automITe erstellte hierfür das Sicherheitskonzept, begleitete die Entwicklung und führte abschließend den Pentest durch.

Anforderung 1

Echtzeit-Datenübertragung von Herzmonitoring-Geräten zu zentralen Datenbanken, um schnelle und genaue Diagnosen zu ermöglichen.

Unsere Lösung

Entwicklung einer Cloud-basierten Plattform, die eine nahtlose Integration mit Herzmonitoring-Geräten ermöglicht und Daten in Echtzeit überträgt.

Anforderung 2

Höchste Sicherheitsstandards für die Übertragung und Speicherung von Patientendaten, um Datenschutz und Compliance mit gesundheitsrechtlichen Vorschriften zu gewährleisten.

Unsere Lösung

Implementierung von End-to-End-Verschlüsselung und regelmäßige Penetrationstests durch automite, um sicherzustellen, dass Patientendaten während der Übertragung und Speicherung sicher sind.

Anforderung 3

Ein benutzerfreundliches Dashboard für medizinisches Fachpersonal, das Trends, Warnungen und detaillierte Berichte über Patientendaten anzeigt.

Unsere Lösung

Design eines intuitiven Dashboards durch Netzhirsch, das medizinischem Fachpersonal ermöglicht, Patientendaten zu überwachen, Trends zu erkennen und bei Bedarf sofortige Maßnahmen zu ergreifen.

Ergebnis 1

Verlässliche Echtzeitdaten und 50% höhere Datenübertragungsraten, die zu einer effizienteren Patientenversorgung und Diagnosestellung führen.

Ergebnis 2

Null Sicherheitsverletzungen oder Datenlecks seit der Implementierung, was das Vertrauen von Patienten und medizinischem Fachpersonal stärkt.

Ergebnis 3

Eine Steigerung der Benutzerzufriedenheit um 80% unter medizinischem Fachpersonal dank des benutzerfreundlichen Dashboards und der präzisen Datenanalyse.

Fazit:

Durch den konsequenten Einsatz von Security by Design und Ende zu Ende (E2E) - Security wurde eine zuverlässige Plattform geschaffen, die dem medizinischen Fachpersonal wertvolle Einblicke bietet und somit das Leben von Patienten verbessert.

Unternehmenssicherheit

In einer digitalisierten Welt, in der Daten der Schlüssel zum Erfolg sind, ist IT-Sicherheit nicht verhandelbar. Unsere Expertise stellt sicher, dass Ihr Unternehmen immer geschützt ist.

- Umfassende IT-Security-Lösungen: Vom gesamten Netzwerk bis hin zur ausgeklügelten Server- und Rechnerarchitektur: Unsere Expertise beginnt mit einer tiefgreifenden Analyse. Basierend auf unseren Erkenntnissen bieten wir Ihnen maßgeschneiderte Optimierungen und begleiten Sie durch die gesamte Konzeptionsphase. Unser Ziel: Ihnen einen lückenlosen Schutz zu garantieren.

- Pentests & Sicherheitsgewährleistung: Wir identifizieren und schließen Sicherheitslücken, bevor sie zu einem Problem werden. Mit regelmäßigen Tests und Bewertungen sorgen wir für die Integrität Ihrer IT-Infrastruktur.

- Schulung & Sensibilisierung: Ein geschultes Team ist Ihre erste Verteidigungslinie. Mit unseren spezialisierten Schulungen und Awareness-Programmen rüsten wir Ihre Mitarbeiter*innen für die digitale Zukunft.

Kontinuität und Innovation

Kontinuität und Innovation Wir arbeiten eng mit dem Institut für IT-Sicherheit der Universität Lübeck, insbesondere auch in industrie- und bundesfinanzierten Forschungsprojekten zusammen. Somit bieten wir hervorragende Grundlagen für bewährte neue MitarbeiterInnen als zukünftige KollegInnen bei automITe. Gleichwohl sind wir im fortlaufenden fachlichen Dialog auf der Expertenebene mit den Fachkollegen und Kolleginnen des Institutes, um bei Bedarf, gemeinsam schnell geeignete Konzepte und Maßnahmen gegen neue Bedrohungsszenarien zu erstellen und zu validieren.

Unsere Arbeitsweise

Vom Netzwerk bis zur Server- und Rechnerstruktur begleiten wir Sie im Prozess der IT-Sicherheit. In enger Zusammenarbeit mit Ihrem Team entwickeln wir maßgeschneiderte Verbesserungsvorschläge und beraten Sie bei der Konzeption. Dabei stellen wir sicher, dass unsere Empfehlungen Ihre zukünftigen Strategien und Lösungen unterstützen und nicht hindern. Bei der Analyse orientieren wir uns dabei am renommierten IT-Grundschutz-Kompendium des BSI. Für Penetrationstests nutzen wir die anerkannten Penetration Testing Methodologies von OWASP . Unser oberstes Ziel ist es, bereits in der Frühphase alle sicherheitsrelevanten Punkte auf jeder Architekturebene zu identifizieren und effektiv zu adressieren. So gewährleisten wir für Sie ein umfassendes und sicheres Gesamtkonzept.

Schulungen

Durch die zunehmende Bedeutung der IT und deren Wandlungsfähigkeit sind regelmäßige IT-Sicherheitsschulungen für Ihre Mitarbeiter ein wichtiger Grundpfeiler für die IT-Sicherheit ihres Unternehmens und Ihrer Produkte.

Wir bieten zum einen Expertenschulungen für Ihre Entwickler etwa im Bereich Security-Testing an, damit die IT-Sicherheit ein Teil des Entwicklungsprozesses wird und nicht nur als störender Bremsklotz empfunden wird.

Zum anderen bieten wir Security-Awareness-Schulungen an, in welchen Ihre Mitarbeiter für das Thema IT-Sicherheit sensibilisiert werden. Hier liegt unser Fokus insbesondere auf praxisnahen Schulungen, bei denen sich Ihre Mitarbeiter etwa mit realitätsnahen Phishing-Angriffen konfrontiert sehen.

Sie arbeiten im Automotive-/Autonomous Driving Bereich? Profitieren Sie von unseren Schulungen auch in diesem Gebiet. Mehr erfahren.

Spezialist*in für Automotive Cybersecurity

Wir schulen und qualifizieren Fahrzeughersteller und Automotive-Zulieferer im effizienten Umgang mit den Herausforderungen der Cybersecurity und beraten Abteilungen gemäß ihrer Cybersecurity-Rollen (SecO, SecA usw.). Wir bieten Schulungen für Unternehmen und Einzelpersonen.

Qualifizierung: ON DEMAND - PRÄSENZ - REMOTE

- Bestehend aus elf Modulen und 117 Unterichtseinheiten á 45 Minuten

- Zusammengesetzt aus Video- und Übungseinheiten

- Jederzeit abrufbar

- Flexible Auswahl aus dem Modulkatalog für eine passgenaue Qualifizierung

- Verpflichtende Abschlussquizzes für die Teilnehmenden

- Bereits in drei Durchgängen (online-live) getestet und ausführlich evaluiert

Module:

- A: Basistechnologie IT

- B: Basistechnologien Automotive

- C: Grundbegriffe der Security

- D: Embedded & Autmotive Security

- E: Kryptographie

- F: Softwareschwachstellen

- G: Binary Exploitation

- H: Webschwachstellen

- I: Hardwareschwachstellen

- J: Abwehrmaßnahmen

- K: Testing

Security-Awareness-Training

Sie sind sich unsicher ob Sie Ihre Mitarbeiter ausreichend für IT-Sicherheitsproblematiken sensibilisiert haben? Oder Sie sind sogar davon überzeugt, dass Ihre Mitarbeiter Phishing-Angriffe zweifelsfrei erkennen würden?

Dann stellen Sie Ihre Mitarbeiter mit unserem Security-Awareness-Training auf die Probe, bevor es echte Angreifer tun!

Im Folgenden möchten wir Ihnen den Ablauf unseres Security-Awareness-Trainings erläutern:

-

Erstgespräch

Bevor wir unseren Angriff starten, klären wir in einem ersten Gespräch, in welchem Zeitraum unser Angriff stattfindet, sodass Sie und Ihre IT sich darauf einstellen können. Weiterhin werden wir vorstellen wie unser Angriff abläuft, sodass Sie sich davon überzeugen können, dass sich die Auswirkungen auf den regulären Betrieb auf ein Minimum beschränken.

In dieser Vorstellung können Sie sich vergegenwärtigen, dass unser Angriff selbstverständlich keinen Schaden auf Ihren IT-Systemen verursachen wird.

-

Phishing-Angriff

Wir testen Ihre Mitarbeiter mit gezielten Phishing-Angriffen über den vorher festgelegten Zeitraum und dokumentieren die Ergebnisse in einem Bericht, welcher Ihnen nach Abschluss unseres Angriffs vorgelegt wird.

Die Ergebnisse bleiben selbstverständlich vertraulich und eventuell von den Mitarbeitern eingegebene sensible Daten werden von uns nicht gespeichert.

-

Ergebnis

Ihre Mitarbeiter haben sich resistent oder anfällig bezüglich unserer Phishing-Angriffe gezeigt.

Basierend auf den Ergebnissen der Phishing-Attacken empfehlen wir Ihnen entsprechende Maßnahmen.

-

-

Ihre Mitarbeiter haben sich nicht anfällig gezeigt

Sie können sich glücklich schätzen, dass Ihre Mitarbeiter offenbar gut für das Thema sensibilisiert sind. Darüber hinaus erhalten Sie einen Bericht über unseren Angriff, mit dem Sie gegenüber Kunden und Partnern werben können.

Ihre Mitarbeiter haben sich anfällig gezeigt

Wir empfehlen Ihren Mitarbeitern eine Security-Awareness-Schulung, um sie für diese Problematik zu sensibilisieren.

Unser Phishing-Angriff wird bei den betroffenen Mitarbeitern den Eindruck verstärkt haben, dass diese eine reale Gefahr sind. Ihre Mitarbeiter werden daher voraussichtlich zusätzlich sensibilisiert sein.

Security-Awareness-Schulungen gegen Phishing Attacken

Unabhängig vom Ergebnis unseres Trainings empfehlen wir regelmäßige Security-Awareness-Trainings für Ihre Mitarbeiter. Phishing-Attacken werden stetig weiterentwickelt und Ihre Mitarbeiter erfahrungsgemäß mit der Zeit weniger sensibel.

Wir bieten Ihnen passende Security-Awareness-Schulungen an, in denen wir gezielt, die bei unserem Angriff festgestellten Sensibilisierungslücken Ihrer Mitarbeiter adressieren. Darüber hinaus sensibilisieren wir Ihre Mitarbeiter auch für andere weitverbreitete Angriffstechniken, die nicht Teil unserer Angriffe waren.

Penetrationstests

Was ist ein Penetrationstest?

Bei einem Penetrationstest handelt es sich um einen zielgerichteten, simulierten Angriff auf Ihre Systeme. Dabei wird unter realitätsnahen Bedingungen, die Sicherheit der verschiedenen Komponenten in einem individuell abgestimmten Testkonzept von der Web-Applikation bis hin zu einem eingebetteten System, überprüft und dokumentiert.

Wozu dient ein Penetrationstest?

Ein Penetrationstest hilft Ihnen dabei die Schwachstellen zu finden bevor echte Angreifer es tun. Dadurch haben Sie die Möglichkeit den Angreifern einen Schritt voraus zu sein und die gefundenen Lücken zu schließen, bevor diese ausgenutzt werden können und ein Schaden entstehen kann.

Wie wird ein Penetrationstest durchgeführt?

Der Penetrationstest besteht aus verschiedenen Phasen:

-

Planung

Bevor getestet werden kann, wird mit Ihnen ein individueller Test erarbeitet. Hierbei geht es vor allem darum festzustellen, welche Komponenten wie getestet werden und welches das Ziel des Penetrationstests ist. Darüber hinaus werden die weiteren Rahmenbedingungen wie Zeitraum und Ansprechpartner festgelegt.

-

Informationsbeschaffung (Reconnaissance)

In dieser Phase geht es vornehmlich darum, Informationen über das System zu beschaffen, wobei dies - je nach System - hauptsächlich öffentlich verfügbare Informationen umfasst.

-

Schwachstellenanalyse (Enumeration)

Das Ziel dieser dritten Phase ist es, mögliche Schwachstellen im System aufzuspüren. Hierbei werden die Informationen aus der vorherigen Phase verwendet und eine automatische sowie manuelle Analyse mit Hilfe entsprechender Tools durchgeführt.

-

Exploitation

In dieser Phase geht es darum, die gefundenen möglichen Schwachstellen auszunutzen und somit mögliche Angriffsszenarien zu demonstrieren.

-

Dokumentation und Risikoanalyse

Abschließend werden die gefundenen Sicherheitsproblematiken dokumentiert und das Risiko im Bezug auf Ihr System abgeschätzt.

Optional: Auf Wunsch legen wir alle Ergebnisse in einer abschließenden zielgruppengerechten Präsentation dar.

Sie erhalten als Endprodukt einen individuellen Bericht über gefundenen Schwachstellen und ihre Auswirkungen, den jeweiligen Risikograd sowie eine Empfehlung zur Beseitigung. Dabei schneiden wir den Bericht individuell auf Ihre Bedürfnisse zu. Mit der Hilfe des Berichts werden Sie in der Lage sein, alle gefundenen Schwachstellen zu schließen, wobei wir dies zusätzlich in einem Nachtest verifizieren können. Die Dauer des Penetrationstests ist abhängig von dem getesteten System, sollte in der Regel aber mindestens 14 Tage dauern.

Durch die enge Zusammenarbeit mit der Universität zu Lübeck insbesondere mit dem Institut für IT-Sicherheit haben wir auch Erfahrungen mit den neusten Angriffsmethoden und können diese bei unseren Tests berücksichtigen. Weiterhin bilden wir uns kontinuierlich fort, um mit dem stetigen Wandel im Pentestbereich Schritt halten zu können.

Kostenloser Pre-Pentest

Sie sind sich unsicher, ob Sie einen Penetrationstest benötigen oder sind überzeugt davon, dass Ihr eingebettetes System oder Ihre Webapplikation keine Angriffsfläche bietet?

Dann ist unser kostenloser Pre-Pentest genau das Richtige für Sie!

Im Folgenden möchten wir Ihnen den Ablauf des kostenlosen Pre-Pentest erläutern:

-

Erstgespräch

Bevor getestet werden kann, möchten wir in einem ersten Gespräch mit Ihnen feststellen, welche Komponenten wie getestet werden und welches das Ziel der Untersuchung ist.

-

Untersuchung auf Angriffsvektoren

Wir untersuchen Ihr Produkt oder System auf mögliche Angriffsvektoren und bündeln diese Informationen in einem Bericht.

Angriffsvektoren sind dabei etwa veraltete Software oder unsichere Protokolle, welche bei näherer Untersuchung Schwachstellen aufweisen können.

Der Bericht zeigt Ihnen auf, welche Schwachstellen sich aus den gefundenen Angriffsvektoren ableiten könnten. -

Bericht und Erläuterungen

Anschließend legen wir Ihnen diesen Bericht vor und stehen selbstverständlich auch für weitere Fragen zur Verfügung.

Auf Basis des Berichts können Sie nun fundiert entscheiden, ob ein Penetrationstest für Sie lohnenswert ist.

Bis hierhin sind alle Leistungen von uns komplett kostenlos und unverbindlich für Sie! -

Entscheidung

Sie entscheiden sich auf Grundlage des Berichts für oder gegen einen Penetrationstest.

Bis hierhin und wenn Sie sich gegen einen Pentest entscheiden, ist unser Angebot unverbindlich und kostenfrei für Sie!

-

Contra Pentest

Es kommen keinerlei Kosten auf Sie zu! Darüber hinaus haben Sie unseren Bericht, welcher im Optimalfall Ihre Entscheidung gegen einen Penetrationstest stützt. Bitte beachten Sie allerdings, dass dieser Pre-Pentest keinen vollständigen Penetrationstest ersetzt und nur als Entscheidungshilfe dienen kann.

Pro Pentest

Unsere erste Untersuchung hat gezeigt, dass es Angriffsvektoren bei Ihnen gibt. Wir führen deshalb einen vollständigen Penetrationstest durch, um Schwachstellen in Ihrem Produkt oder System aufzuspüren. Als Basis dient der Bericht unserer ersten Untersuchung, jedoch geht der vollständige Penetrationstest darüber hinaus, sodass auch Schwachstellen gefunden werden können.

Wenn unser kostenloser Pre-Pentest Ihr Interesse wecken konnte,

bitten wir Sie, unseren Fragebogen auszufüllen und bei Ihrer Anfrage

mitzusenden.

Sollten Unklarheiten bezüglich des Fragebogens oder im Allgemeinen

bestehen, kontaktieren Sie uns gerne.

Pro Bono Penetrationstests

AutomITe bietet ein kostenloses Pro Bono Penetrationstest-Programm an. Das Ziel ist die Unterstützung nicht-kommerzieller Organisationen für welche ein kommerzieller Pentrationstest außerhalb des finanziellen Rahmens liegt.

Sie können sich für einen Pro Bono Pentrationstest bewerben, wenn Ihre Anwendung folgende Bedingungen erfüllt:

- Nicht-kommerzielle Anwendung (etwa Open-Source Software)

- Je größer der Einfluss ihrer Anwendung etwa in Bezug auf Nutzerzahlen und Anwendungsbereich desto besser sind Ihre Bewerbungschancen

Sofern wir Ihre Anwendung als Kandidat auswählen willigen Sie ein, dass wir den ungekürzten Pentestbereicht auf unserer Website veröffentlichen. Wir veröffentlich den Bericht jedoch nicht bevor wir Sie über die Sicherheitslücken informiert und Ihnen ein Zeitraum von mindestens 30 Tagen zur Behebung eingeräumt haben.

Wenn Sie Ihre Bewerbung vertraulich einreichen möchten, melden Sie sich bitte wie folgt:

Karriere

Warum automITe?

Bei uns warten anspruchsvolle und abwechslungsreiche Aufgaben auf dich!

Im Bereich des Pentestings, der Schulungen und IT-Sicherheitsberatung kommen wir ständig mit neuen Kunden, Produkten und Herausforderungen in Kontakt. In diesem Zuge wird neben deinem fachlichen Wissen auch deine Eigenverantwortlichkeit und Kreativität gefordert und gefördert.

Weiterbildung ab dem ersten Tag

Der Bereich der IT-Sicherheit unterliegt einem ständigen Wandel. Um in diesem Umfeld Schritt zu halten, ist das Lernen neuer Fähigkeiten und Kenntnisse unerlässlich. Darum erfüllen wir unseren MitarbeiterInnen grundsätzlich gerne Ihre Fortbildungswünsche.

Wir suchen deshalb frische Verstärkung für unser junges Team.

Du studierst, hast aber trotzdem Lust weitere Erfahrung im Bereich der IT-Sicherheit zu sammeln?

Kein Problem, wir suchen Werkstudierende und bieten darüber hinaus die Betreuung von Bachelor- und Masterarbeiten in enger Zusammenarbeit mit der Uni/TH an.

Bewerbungsarten

Bei uns kannst du dich per E-Mail oder auf dem Postweg bewerben. Die Bewerbung per E-Mail wird bei uns jedoch ausdrücklich favorisiert, da wir deine Daten so einfacher prüfen und dir somit eine schnellere Antwort bezüglich deiner Bewerbung geben können.

Bitte richte deine E-Mail-Bewerbung an:

Deine Bewerbung per Post richte bitte an:

automITe-Engineering GmbH

Maria-Goeppert-Straße 9

23562 Lübeck

Offene Stellen

Cybersecurity Engineer (f/m/div)

Du begeisterst dich für Security und willst beruflich mit Themen wie Risikoanalysen und Pentests arbeiten? Dann suchen wir dich für unsere Stelle als Cybersecurity Engineer (f/m/div)

Das sind deine Aufgaben:

- Durchführung von Risikoanalysen für Fahrzeugfunktionen im Automotive-Sektor

- Erstellen von Sicherheitskonzepten bei der Fahrzeugentwicklung

- Schreiben von Security-Tests für Funktionen und Code-Reviews

- Durchführung von Pentests für Webanwendungen oder eingebettete Systeme

- Erstellen und Halten von Schulungen im Security-Bereich

Das bringst du mit:

- Kenntnisse und Interesse im Bereich der Security (z. B. Kryptographie oder Pentesting)

- Ausgeprägtes Qualitäts- und Security-Bewusstsein sowie gute kommunikative Fähigkeiten

Wünschenswert wäre:

- Abschluss eines technischen Studiums (z. B. Elektrotechnik, Informatik, Mathematik) oder eine vergleichbare Ausbildung

- Erfahrungen in einer oder mehreren Programmiersprachen (z. B. C, C++, C#, Java, Python)

Für dich:

- Büro oder Mobile-Office? 100% deine Entscheidung!

- Freie Gestaltung der Arbeitszeit? Flexible Arbeitszeitmodelle sind bei uns fester Bestandteil!

- Mitgestaltung ist dein Ding? Wir sind ein junges Unternehmen mit Start-Up-Charakter, in welchem du aktiv mitgestalten kannst!

- Wir legen großen Wert auf Weiterbildung und bieten dir daher die Möglichkeit, an Schulungen und Fortbildungen teilzunehmen

Abschlussarbeit / WerkstudentIn / PraktikantIn im Bereich Marketing (f/m/div)

Du begeisterst dich für Marketing und suchst nach einer Möglichkeit, dein Wissen in der Praxis für deine Abschlussarbeit einzusetzen? Oder möchtest du als Werkstudent oder Praktikant im Bereich Marketing arbeiten? Dann suchen wir genau dich (f/m/div)

Das sind deine Aufgaben:

- Entwicklung und Umsetzung von Marketing-Strategien und -Kampagnen

- Erstellung und Pflege von Marketing-Materialien (Online und Offline)

- Betreuung unserer Social Media Kanäle und Webseite

- Analyse und Reporting von Marketingaktivitäten und -maßnahmen

- Zusammenarbeit mit internen und externen Partnern zur Umsetzung

Das bringst du mit:

- Sehr gute Kenntnisse von MS Office

- Starke Kommunikationsfähigkeiten und Kreativität

- Sehr gute Deutschkenntnisse in Wort und Schrift

Wünschenswert wäre:

- Erfahrung im Marketing, idealerweise in der Digitalen Werbung und/oder Social Media

- Erfahrung mit SEO/SEA und Content Management Systemen

- Kenntnisse im Umgang mit Google Analytics, AdWords und/oder anderen Analyse-Tools

- Abschluss eines Studiums im Bereich Wirtschaftsinformatik, Marketing, Kommunikation oder eine vergleichbare Ausbildung

Für dich:

- Büro oder Mobile-Office? 100% deine Entscheidung!

- Freie Gestaltung der Arbeitszeit? Flexible Arbeitszeitmodelle sind bei uns fester Bestandteil!

- Mitgestaltung ist dein Ding? Wir sind ein junges Unternehmen mit Start-Up-Charakter, in welchem du aktiv mitgestalten kannst!

- Wir legen großen Wert auf Weiterbildung und bieten dir daher die Möglichkeit, an Schulungen und Fortbildungen teilzunehmen

MitarbeiterIn Buchhaltung auf Minijob-Basis (f/m/div)

Du begeisterst dich für Zahlen und Daten und möchtest als Mini-JobberIn dein Talent in der Buchhaltung unter Beweis stellen? Dann suchen wir dich für unsere Stelle als MitarbeiterIn Buchhaltung (f/m/div)

Das sind deine Aufgaben:

- Digitale Buchhaltung, u. a. Erstellung von Angeboten, Auftragsbestätigungen, Rechnungen sowie Vorbereitung von Debitoren- und Kreditorenbuchhaltung

- Assistenzaufgaben, u. a. Urlaubsplanung und Zeiterfassung

Es wäre wünschenswert, wenn du folgendes mitbringen würdest:

- Kenntnisse in Microsoft Office, insbesondere Word, Excel und Outlook sind dir nicht fremd

- Du hast gute Deutschkenntnisse in Wort und Schrift

- Du legst eine selbstständige Arbeitsweise an den Tag

- Du schätzt die Kommunikation mit Kollegen und Kunden

Für dich:

- Büro oder Mobile-Office? 100% deine Entscheidung!

- Freie Gestaltung der Arbeitszeit? Absolut, wann und wo du willst!

- Mitgestaltung ist dein Ding? Wir sind ein junges Unternehmen mit Start-Up-Charakter, in welchem du aktiv mitgestalten kannst!